1000万欧?储能出海小心 “罚到肉痛”!这些隐患不补,订单再多也白赚

2025-10-22

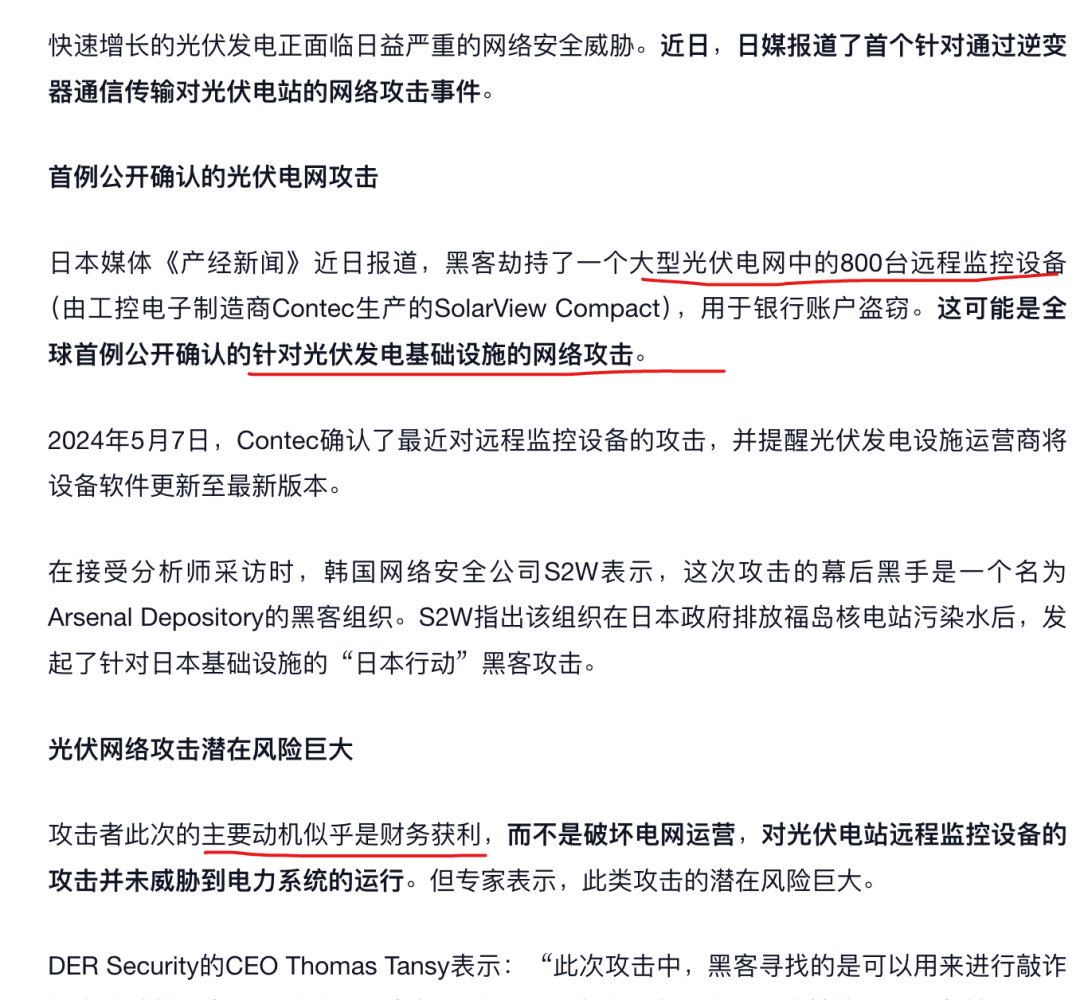

日本光伏逆变器监控系统劫持事件(2024 年)

攻击导致该电站 3 天内损失约 15 万美元收益,并触发日本经济产业省(METI)的紧急安全审查.

根据Trustwave SpiderLabs在2025年的报告,能源行业要是数据泄露了,平均得赔掉529万美元。这还只是“起步价”。对储能项目来说,停机才是最要命的:

由于网络攻击,一个100 MW的电池储能系统停机一周所造成的收入损失可能轻易达到30万美元。后续修系统、请专家、赔客户的钱,还没算进去呢!

想去海外市场赚钱?国外对网络安全和数据隐私的要求,那更严!罚起款来,心都滴血。就拿欧盟的《NIS 2指令》来说,罚款最高能到1000万欧元(约合1,100万美元),或者你公司全球年收入的2%,哪个多罚哪个!

在合规方面,一个100MW的储能项目若因不合规而延误一个月,可能会导致约120万美元的收入损失。

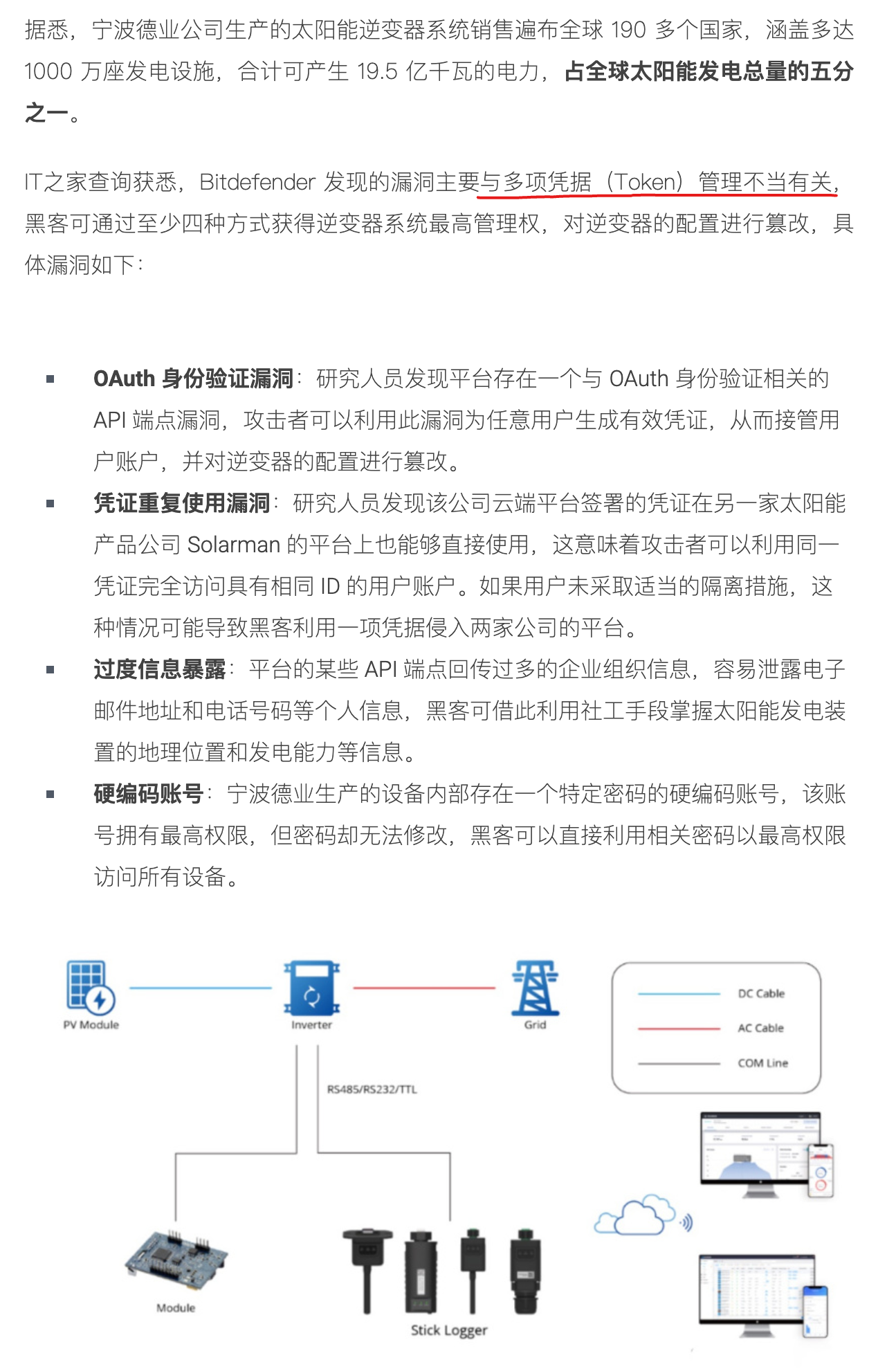

说到合规,德业股份就有过“血的教训”。

在边缘端,可以在逆变器、BMS等边缘节点部署轻量级防火墙与入侵防御系统(IPS)。轻量级防火墙能够实时过滤流量,就像一个严格的门卫,只允许合法的数据通过,阻止非法数据的进入。而IPS则可以实时检测异常行为,一旦发现可疑的活动,如异常的数据包传输、频繁的端口扫描等,会立即发出警报并采取相应的措施,如阻断连接、记录日志等,从而在攻击发生的初期就将其遏制,筑牢系统的第一道防线。

海域云内网安全-物联网准入安全管控系统

在云端构建统一的态势感知平台,这就像是储能系统的“云端大脑”。该平台能够汇聚全球设备的日志信息,通过对这些海量数据的分析和挖掘,利用先进的机器学习和人工智能算法,能够识别出未知的攻击行为,识别率高达99.2%。而且,它的响应时间不足200毫秒,能够在攻击造成实质性损害之前就迅速做出反应,实现了从被动防御到主动预测的转变。

相关推荐

- 最新!美国总统特朗普宣布国家紧急状态,全面征收关税

- 没有好域名怎么办?宇树科技是这么做的,海域云告诉你怎么进行域名回购

- 矛头直指中国!泰国立法对1500泰铢以下进口商品征税!

- 知名招聘平台商标在印尼遭劫,中企出海需警惕“熟人”陷阱

- 小米汽车YU7来袭,30多万开上法拉利?深度解析外观设计专利在市场竞争中的作用

- 印度对华政策180°大转弯?发放个人旅游签证,投资政策松绑......,别急!

- 花钱要被收税,中国出口企业成本大涨!出海企业更需未雨绸缪

- 平台风险叠加,独立站才是出海企业的长期解法

- 数字化时代知识产权保护新范式:海域云全平台侵权处理解决方案深度解析

- 脱离小米后霸榜全球,揭秘这颗“石头”销额全球第一的背后故事